Файл с расширением .key представляет собой файл, содержащий криптографический ключКлюч в криптографии — это основной элемент, используемый для шифрования и расшифровки данных. Ключ представляет собой секретную информ More — открытый или закрытый. Он может быть частью пары ключей (например, RSARSA (Rivest–Shamir–Adleman) — один из первых и самых известных алгоритмов асимметричного шифрования, разработанный в 1977 году Рональдом Ривестом, More, ECDSAECDSA (Elliptic Curve Digital Signature Algorithm) — это алгоритм создания и проверки электронной цифровой подписи, основанный на использовании эллиптически More), используемой для шифрования, создания и проверки электронной подписи.

Этот формат не является стандартным в строгом смысле: он может хранить:

- Закрытые ключи;

- Открытые ключи;

- Параметры алгоритма;

- Сертификаты (в отдельных случаях).

Часто такие файлы используются совместно с сертификатами (.crtФайл с расширением .crt представляет собой цифровой сертификат, соответствующий стандарту X.509. Он содержит открытый ключ, информацию о вл More, .pemФормат .pem (от англ. Privacy Enhanced Mail) — это стандарт кодирования криптографических данных в виде текста с использованием Base64 и специальных за More, .cerФормат .cer (иногда встречается как .crt) — это стандартное расширение для цифровых сертификатов X.509, используемых в системах электронной п More) для установки SSL/TLS-соединений, ЭЦП, аутентификации и других задач информационной безопасности.

Основные характеристики файла .key

| Характеристика | Описание |

|---|---|

| Тип данных | КлючКлюч в криптографии — это основной элемент, используемый для шифрования и расшифровки данных. Ключ представляет собой секретную информ More (приватный или публичный) |

| Формат | Может быть как PEM (текстовый Base64), так и DER (двоичный) |

| Использование | Шифрование, подпись, обмен данными, HTTPS |

| Совместимость | Поддерживается OpenSSLOpenSSL — это открытая библиотека и набор утилит с открытым исходным кодом, предназначенный для реализации протоколов SSL (Secure Sockets Layer) и TLS (Tr More, Apache, Nginx, Windows Certificate Store и др. |

| Пример содержимого (PEM) | ——BEGIN PRIVATE KEY—— … ——END PRIVATE KEY—— |

Где применяется .key?

- SSL/TLS-сертификаты

- Приватный ключКлюч в криптографии — это основной элемент, используемый для шифрования и расшифровки данных. Ключ представляет собой секретную информ More используется при настройке защищённого соединения между сервером и клиентом;

- Совместно с сертификатом .crtФайл с расширением .crt представляет собой цифровой сертификат, соответствующий стандарту X.509. Он содержит открытый ключ, информацию о вл More устанавливается на веб-серверы (Apache, Nginx и т.д.).

- Электронная цифровая подпись (ЭЦП)

- Используется в составе квалифицированной подписи, например, при работе с государственными системами (ЕГАИСЕГАИС (Единая государственная автоматизированная информационная система) — это цифровая платформа, созданная для контроля оборота лек More, ЕИСЕИС (Единая информационная система в сфере закупок) — это официальная государственная платформа, созданная для централизованного упра More, налоговая, ПФР и др.).

- Клиентская аутентификация

- Сервер может запрашивать приватный ключКлюч в криптографии — это основной элемент, используемый для шифрования и расшифровки данных. Ключ представляет собой секретную информ More для проверки личности клиента (например, в API, VPN, SSH).

- Хранение приватных ключей

- Файлы .key могут храниться отдельно или вместе с сертификатом для использования в различных системах.

Виды .key-файлов

| Тип ключа | Описание |

|---|---|

| Закрытый ключЗакрытый ключ — это одна из двух частей асимметричной криптографической системы, которая используется для расшифровки данных или созд More | Содержится в файлах вроде private.key, должен храниться в секрете |

| Открытый ключОткрытый ключ — это одна из двух частей асимметричной криптографической системы. Он используется для шифрования данных или проверки эл More | Обычно извлекается из сертификата или хранится в виде public.key |

| КлючКлюч в криптографии — это основной элемент, используемый для шифрования и расшифровки данных. Ключ представляет собой секретную информ More в формате .PEMФормат .pem (от англ. Privacy Enhanced Mail) — это стандарт кодирования криптографических данных в виде текста с использованием Base64 и специальных за More | Текстовое представление Base64 с заголовками (——BEGIN…——) |

| КлючКлюч в криптографии — это основной элемент, используемый для шифрования и расшифровки данных. Ключ представляет собой секретную информ More в формате .DERФормат .der (от англ. Distinguished Encoding Rules) представляет собой двоичное представление данных X.509-сертификата. Это один из стандартных форматов д More | Двоичный формат, компактнее, но менее удобен для просмотра |

| PKCS #8PKCS #8 (Public-Key Cryptography Standards #8) — это стандарт, разработанный RSA Laboratories, который определяет общий формат хранения и передачи закрытых ключей в More / PKCS #1PKCS #1 (Public-Key Cryptography Standards #1) — это один из ключевых стандартов, определяющих использование алгоритма RSA в криптографических протоколах. Он More | Стандарты, определяющие структуру хранения приватных ключей |

Как просмотреть и использовать .key?

Через OpenSSL

# Просмотр информации о закрытом ключе

openssl rsa -in private.key -text -noout

# Извлечение открытого ключа из закрытого

openssl rsa -in private.key -pubout -out public.key

# Проверка корректности ключа

openssl pkey -in private.key -text -nooutВ операционной системе

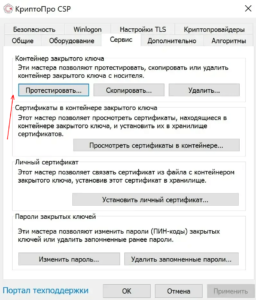

- Windows: через Certificate Manager (certmgr.msc) или инструменты провайдеров (КриптоПро CSPКриптоПро CSP (Cryptographic Service Provider) — это сертифицированное программное обеспечение для работы с квалифицированной электронной подписью (К More, Вордфейс);

- Linux / macOS: можно открыть в терминале или через OpenSSLOpenSSL — это открытая библиотека и набор утилит с открытым исходным кодом, предназначенный для реализации протоколов SSL (Secure Sockets Layer) и TLS (Tr More.

Настройка веб-сервера

Для настройки HTTPS на Apache или Nginx требуется указать путь к:

- приватному ключу (.key);

- сертификату (.crtФайл с расширением .crt представляет собой цифровой сертификат, соответствующий стандарту X.509. Он содержит открытый ключ, информацию о вл More или .pemФормат .pem (от англ. Privacy Enhanced Mail) — это стандарт кодирования криптографических данных в виде текста с использованием Base64 и специальных за More).

Пример конфигурации Nginx:

server {

listen 443 ssl;

server_name example.com;

ssl_certificate /etc/ssl/certs/example.crt;

ssl_certificate_key /etc/ssl/private/example.key;

}Безопасное обращение с .key

- Не передавайте приватный ключКлюч в криптографии — это основной элемент, используемый для шифрования и расшифровки данных. Ключ представляет собой секретную информ More — он должен находиться только у владельца;

- Используйте защиту паролем — особенно для файлов с закрытым ключом;

- Храните ключКлюч в криптографии — это основной элемент, используемый для шифрования и расшифровки данных. Ключ представляет собой секретную информ More в защищённом месте — лучше всего на USB-токене или смарт-карте;

- Регулярно меняйте ключи — особенно если есть подозрения на их компрометацию;

- Не используйте один ключКлюч в криптографии — это основной элемент, используемый для шифрования и расшифровки данных. Ключ представляет собой секретную информ More во всех системах — каждый сервис должен иметь свой уникальный ключКлюч в криптографии — это основной элемент, используемый для шифрования и расшифровки данных. Ключ представляет собой секретную информ More.

Преимущества формата .key

- Универсальность — подходит для большинства криптосистем;

- Поддержка стандартов — может быть совместим с PKCS #1PKCS #1 (Public-Key Cryptography Standards #1) — это один из ключевых стандартов, определяющих использование алгоритма RSA в криптографических протоколах. Он More, PKCS #8PKCS #8 (Public-Key Cryptography Standards #8) — это стандарт, разработанный RSA Laboratories, который определяет общий формат хранения и передачи закрытых ключей в More;

- Простота использования — легко интегрируется в системы шифрования и документооборота;

- Безопасность — позволяет создавать защищённые соединения и подписывать документы.

Отличие от других форматов

| Формат | Содержит | Использование |

|---|---|---|

| .key | Закрытый или открытый ключОткрытый ключ — это одна из двух частей асимметричной криптографической системы. Он используется для шифрования данных или проверки эл More | SSL/TLS, ЭЦП, шифрование |

| .csr.csr (Certificate Signing Request) — это запрос на выпуск цифрового сертификата, создаваемый локально на устройстве пользователя или сервере. Он содер More | Запрос на выдачу сертификата | При оформлении SSL-сертификатов |

| .crtФайл с расширением .crt представляет собой цифровой сертификат, соответствующий стандарту X.509. Он содержит открытый ключ, информацию о вл More, .cerФормат .cer (иногда встречается как .crt) — это стандартное расширение для цифровых сертификатов X.509, используемых в системах электронной п More | Открытый сертификат | Для проверки подлинности |

| .p7bФормат .p7b (также известный как PKCS #7) — это стандарт хранения сертификатов и цепочек доверия без закрытого ключа. Он используется для пер More | Только сертификаты, без ключей | Установка цепочки доверия |

| .pfxФормат .pfx (Personal Information Exchange) — это стандарт хранения криптографических данных в виде одного защищённого файла. Он используется для хране More, .p12Формат .p12 (также известный как PKCS #12) — это стандарт хранения криптографических материалов в защищённом виде. Он представляет собой един More | Полный набор: закрытый ключЗакрытый ключ — это одна из двух частей асимметричной криптографической системы, которая используется для расшифровки данных или созд More + сертификаты | Перенос ключей между устройствами |

Частые проблемы и решения

| Проблема | Возможное решение |

|---|---|

| КлючКлюч в криптографии — это основной элемент, используемый для шифрования и расшифровки данных. Ключ представляет собой секретную информ More не соответствует сертификату | Проверьте отпечаток (fingerprint) сертификата и ключа |

| Ошибка чтения .key | Убедитесь, что файл не повреждён и имеет правильный формат |

| Несовместимость с УЦ | Уточните требования по формату ключа и сертификата |

| КлючКлюч в криптографии — это основной элемент, используемый для шифрования и расшифровки данных. Ключ представляет собой секретную информ More скомпрометирован | Немедленно отзовите сертификат и сгенерируйте новый запрос |

Пример генерации .key через OpenSSL

# Генерация RSA-ключа длиной 2048 бит

openssl genrsa -out private.key 2048

# Извлечение открытого ключа

openssl rsa -in private.key -pubout -out public.key

# Генерация EC-ключа (Curve25519)

openssl ecparam -name prime256v1 -genkey -out private_ec.key

# Просмотр содержимого ключа

openssl rsa -in private.key -text -nooutВажно знать

- Файл .key может быть как закрытым, так и открытым, в зависимости от того, какой ключКлюч в криптографии — это основной элемент, используемый для шифрования и расшифровки данных. Ключ представляет собой секретную информ More хранится внутри;

- Если вы используете его в государственных системах, необходимо соблюдение требований по длине ключа и алгоритму (например, ГОСТ Р 34.10-2012ГОСТ Р 34.10-2012 — это российский государственный стандарт, регламентирующий алгоритмы формирования и проверки электронной цифровой подп More);

- В коммерческой среде часто используются ключи в формате .pemФормат .pem (от англ. Privacy Enhanced Mail) — это стандарт кодирования криптографических данных в виде текста с использованием Base64 и специальных за More, которые могут иметь расширение .key.

Заключение

Формат .key — это универсальное хранилище криптографических ключей, широко применяемое в сфере защиты информации, электронного документооборота и настройки защищённых соединений. Его правильное использование гарантирует:

- Целостность данных;

- Безопасную аутентификацию;

- Соответствие законодательным нормам РФ и международным стандартам.

Он особенно важен при:

- Настройке HTTPS-сертификатов;

- Работе с квалифицированной ЭЦП;

- Межсистемном обмене данными.